Alors que le monde s’oriente vers l’avenir numérique, nous nous trouvons au seuil d’une nouvelle ère de la technologie Internet : l’avènement du Web3. Cette évolution marque une rupture significative par rapport à son prédécesseur, Web2, et annonce une ère de transformation caractérisée par la décentralisation, une propriété accrue des données et une confidentialité sans précédent. Contrairement aux mises à jour incrémentielles qui ont défini la progression d'Internet dans le passé, Web3 représente un changement fondamental, offrant une vision d'Internet qui donne aux utilisateurs un contrôle sans précédent sur leurs données en ligne.

Web3 : une révolution dans l'autonomisation et le contrôle des utilisateurs

Web3 est sur le point de redéfinir l'expérience utilisateur sur Internet. Il s’agit essentiellement de modifier la dynamique du pouvoir dans le monde numérique, en plaçant fermement le contrôle entre les mains des utilisateurs. Ce nouveau paradigme permet aux individus de dicter comment, où et avec qui leurs données sont partagées sur Internet. Cette autonomisation n'est pas seulement une fonctionnalité de Web3 ; c'est sa pierre angulaire, ancrée dans les principes de décentralisation, d'interaction sans autorisation et de confidentialité rigoureuse. L’objectif est clair : parvenir à l’équivalence Web2 où les plates-formes Web3 peuvent exécuter toutes les fonctions et capacités de l’Internet actuel tout en respectant ces nouveaux principes.

La transition du Web2 au Web3

Le passage du Web2 au Web3 marque un changement important dans la façon dont nous traitons les données. À l'ère du Web2, les plateformes centralisées dominaient, contrôlant les données des utilisateurs et les monétisant souvent sans le consentement explicite des utilisateurs. Web3 remet en question ce statu quo en décentralisant le contrôle des données, garantissant que les utilisateurs conservent la propriété et ont leur mot à dire dans la capitalisation de leurs données. Cette approche améliore non seulement la confidentialité, mais ouvre également la voie à des applications innovantes qui étaient auparavant inimaginables sous les modèles centralisés du Web2.

Pour mieux comprendre l'impact et l'importance du Web3, nous explorons ce sujet en détail dans notre article : Evolution d'Internet : Comment le Web3 change nos vies numériques.

HTTPS et VPN : les protecteurs de la vie privée sur Internet traditionnel

HTTPS est le porte-étendard de la sécurité des données dans le paysage Internet traditionnel. Il sécurise la connexion entre un visiteur et le site Web, en protégeant les données transmises lors de son interaction. HTTPS joue également un rôle crucial en garantissant que les utilisateurs se connectent à la version légitime d'un site Web, les protégeant ainsi contre diverses formes de cyberfraude. Cependant, les VPN sont devenus des outils indispensables pour ceux qui recherchent une couche supplémentaire de confidentialité. Alors que HTTPS crypte la connexion au site Web, un bon VPN protège la confidentialité en masquant les actions et les interactions des utilisateurs, empêchant ainsi les entités externes telles que les FAI (fournisseurs d'accès Internet) de surveiller l'utilisation d'Internet.

Technologie Blockchain : l'avant-garde du Web3

La technologie blockchain est au cœur de la vision de Web3. Cet article examinera les progrès réalisés par la blockchain pour refléter les fonctionnalités du Web2 tout en intégrant les principes fondamentaux du Web3. Nous suivrons l'évolution des technologies de confidentialité, disséquerons les cadres réglementaires entourant les réseaux privés et analyserons la trajectoire du secteur pour atteindre l'équivalence Internet. Notre exploration mettra en lumière les étapes, les défis et les avancées qui façonnent l'avenir d'Internet, ouvrant la voie à une ère où la confidentialité et la propriété ne sont pas seulement des idéaux mais des réalités tangibles.

La chronologie des innovations en matière de confidentialité de la blockchain

Le parcours de la vie privée dans l’espace des crypto-monnaies reflète un équilibre constant entre le besoin de confidentialité et la transparence inhérente à la technologie blockchain. Chaque projet a apporté de nouvelles idées et solutions, repoussant les limites de ce qui est possible en termes de confidentialité transactionnelle et d'anonymat des utilisateurs.

1. Bitcoin et l'émergence de la crypto-monnaie (2009)

L'introduction du Bitcoin en 2009 a constitué un moment décisif dans la monnaie numérique car elle a mis le concept de pseudonymat au premier plan. Les transactions sur le réseau Bitcoin sont enregistrées dans un grand livre public, offrant une transparence tout en gardant l'identité des parties cachée. Cependant, ce pseudonymat est limité ; les enquêteurs peuvent analyser les modèles de transactions, exposant potentiellement l’identité des utilisateurs. Cette limitation inhérente à la conception de Bitcoin a suscité un intérêt significatif pour l'amélioration de la confidentialité dans l'espace des crypto-monnaies.

2. Darkcoin/Dash : Pionnier en matière de confidentialité améliorée (2014)

Initialement nommé Darkcoin, Dash représentait une avancée significative en matière de confidentialité des cryptomonnaies. Il a introduit des fonctionnalités telles que PrivateSend, qui ont ajouté une couche supplémentaire de confidentialité en mélangeant les transactions, masquant ainsi leurs origines. Cette fonctionnalité a rendu beaucoup plus difficile pour les observateurs extérieurs de retracer les transactions individuelles jusqu'à leur source. L'approche de Dash en matière de confidentialité était l'une des premières du genre, abordant certaines des limites du pseudonymat de Bitcoin et ouvrant la voie à de futures crypto-monnaies axées sur la confidentialité.

3. Monero : le porte-drapeau de la confidentialité (2014)

Lancé la même année que Dash, Monero a poussé la confidentialité encore plus loin. Il utilise des signatures en anneau et des adresses furtives, qui fonctionnent ensemble pour masquer les origines, les montants et les destinations des transactions. Ring Signatures a rendu les transactions Monero pratiquement introuvables, consolidant ainsi sa position comme l'une des principales pièces de confidentialité. L'accent mis par Monero sur la confidentialité en a fait un favori parmi les utilisateurs qui privilégient l'anonymat. Pourtant, cela a également été un point de discorde en raison de son utilisation abusive potentielle à des fins d’activités illicites.

4. Zcash : Présentation des zk-SNARK (2016)

Zcash a marqué une avancée technologique significative dans la confidentialité des crypto-monnaies en introduisant les ZK-SNARK (Zero-Knowledge Succinct Non-Interactive Arguments of Knowledge). Cette technologie permet de valider les transactions sans révéler aucune information les concernant, offrant aux utilisateurs le choix entre des transactions transparentes et protégées. L'innovation de Zcash a eu un impact durable sur l'espace cryptographique, influençant de nombreux projets ultérieurs cherchant à équilibrer confidentialité et transparence.

5. Verge : Confidentialité via les réseaux d'anonymat (2016)

Verge s'est concentré sur l'amélioration de la confidentialité des utilisateurs en masquant les adresses IP et en utilisant des technologies telles que Tor et I2P. En intégrant ces réseaux d'anonymat, Verge a ajouté une couche supplémentaire de confidentialité aux transactions de crypto-monnaie, rendant plus difficile leur traçabilité jusqu'aux utilisateurs impliqués. Cette approche de la confidentialité aborde un aspect différent de l’anonymat transactionnel, en se concentrant sur les utilisateurs eux-mêmes et leur interaction avec le réseau.

6. Beam and Grin : mise en œuvre de Mimblewimble (2019)

Beam et Grin sont tous deux construits sur le protocole Mimblewimble, qui offre une confidentialité et une évolutivité améliorées. La principale caractéristique de Mimblewimble est sa capacité à combiner plusieurs transactions en une seule, réduisant ainsi la taille de la blockchain et augmentant la confidentialité. Beam se concentre sur la convivialité et la conformité, tandis que Grin adopte une approche plus minimaliste et axée sur la communauté. Malgré leur technologie innovante, Beam et Grin ont tous deux rencontré des difficultés pour obtenir une adoption généralisée par rapport aux pièces de confidentialité plus établies comme Monero ou Zcash. Litecoin a également adopté le protocole Mimblewimble pour permettre des capacités transactionnelles améliorant la confidentialité.

7. Réseau secret : confidentialité pour les contrats intelligents (2020)

Lancé en 2020, Secret Network a introduit un concept nouveau : les contrats intelligents préservant la confidentialité. Cette plateforme permet aux développeurs de créer des applications décentralisées (DApps) en utilisant des données cryptées sans les révéler sur la blockchain. Cette innovation étend la portée de la confidentialité de la blockchain, des transactions aux applications complexes, ouvrant de nouvelles possibilités en matière de confidentialité dans le secteur de la finance décentralisée (DeFi) et au-delà.

Controverses et conséquences réglementaires de l’évolution de la confidentialité de la blockchain

Des controverses importantes et un paysage réglementaire en évolution ont marqué l’évolution des réseaux de confidentialité et des pièces de monnaie dans l’espace blockchain. Cette évolution reflète la tension entre le désir de confidentialité dans les transactions financières et les inquiétudes concernant une éventuelle utilisation abusive de cette technologie. Explorons quelques controverses clés et comment elles ont façonné la réglementation.

Bitcoin et la controverse sur la Route de la Soie (2011-2013)

Bien qu’il ne s’agisse pas d’une monnaie de confidentialité, Bitcoin a joué un rôle central dans les premières controverses entourant la confidentialité des crypto-monnaies. Son utilisation sur la Route de la Soie, un marché noir en ligne, a mis en évidence le potentiel des monnaies numériques dans la promotion d’activités illégales. La Route de la Soie a facilité diverses transactions illégales, en utilisant le Bitcoin comme moyen d’échange. Cette controverse a attiré l’attention des forces de l’ordre et des régulateurs, conduisant à la fermeture de la Route de la Soie en 2013 et à l’arrestation de son fondateur, Ross Ulbricht.

Impact réglementaire : L’affaire Silk Road a été un signal d’alarme pour les régulateurs du monde entier, soulignant la nécessité d’une surveillance des transactions en monnaie numérique. Cela a suscité des discussions sur l’application des réglementations financières traditionnelles, telles que les lois Know Your Customer (KYC) et anti-blanchiment d’argent (AML), au monde émergent des crypto-monnaies.

Monero et Zcash : amélioration de la confidentialité et contrôle des dessins

Monero et Zcash, lancés respectivement en 2014 et 2016, ont introduit des fonctionnalités avancées de confidentialité qui répondent aux limitations de pseudonymat de Bitcoin. Monero anonymise les transactions à l'aide de signatures en anneau et d'adresses furtives, tandis que Zcash propose des ZK-SNARK pour une confidentialité facultative des transactions.

Controverses et défis : Monero et Zcash ont fait l'objet d'un examen minutieux en raison de leurs fonctionnalités de confidentialité améliorées. En raison de ses solides protections de la vie privée, Monero, en particulier, a été associé à des activités illicites, notamment des attaques de ransomwares. Bien que Zcash offre la possibilité de transactions transparentes, il a également été confronté à des inquiétudes concernant son éventuelle utilisation abusive.

Évolution de la réglementation : Les caractéristiques de confidentialité améliorées de ces pièces ont conduit à une réponse réglementaire plus stricte. Plusieurs pays et bourses ont commencé à radier les pièces axées sur la confidentialité afin de se conformer aux réglementations AML et KYC. Le Japon, par exemple, a vu son Agence des services financiers (FSA) faire pression pour supprimer les pièces de confidentialité des bourses en 2018.

La règle de voyage du GAFI et ses implications (2019-présent)

Le Groupe d'action financière (GAFI), un organisme international établissant des normes pour lutter contre le blanchiment d'argent et le financement du terrorisme, a introduit la « règle de voyage » en 2019. Cette règle oblige les fournisseurs de services d'actifs virtuels (VASP) à collecter et à transférer les informations des clients lors des transactions, y compris ceux impliquant des crypto-monnaies.

Impact sur les pièces de confidentialité : La règle de voyage présente un défi important pour les pièces de confidentialité, car leurs caractéristiques inhérentes empêchent souvent la collecte et le transfert transparents de données personnelles, ce qui entraîne une pression accrue sur les bourses et les fournisseurs de portefeuilles pour qu'ils trouvent des moyens de se conformer ou de supprimer ces pièces de la liste.

L'incident de Tornado Cash (2022)

Tornado Cash, un service de mixage Ethereum décentralisé, est devenu un point central de controverse en 2022. Il a été conçu pour améliorer la confidentialité des transactions en obscurcissant les origines et les destinations des transactions Ether.

Controverse et action réglementaire : Tornado Cash a été impliqué dans le blanchiment de fonds volés, notamment à la suite du piratage du réseau Ronin par le groupe Lazarus, affilié à la Corée du Nord. Cela a conduit le département du Trésor américain à sanctionner Tornado Cash, une décision qui a déclenché un débat sur la confidentialité, la décentralisation et la portée des mesures réglementaires.

Réaction communautaire et débats juridiques : La communauté crypto a vivement réagi aux sanctions, les débats étant centrés sur les implications pour le développement de logiciels et le droit à la confidentialité financière. Les experts juridiques ont également remis en question le précédent consistant à sanctionner un protocole décentralisé plutôt que des individus spécifiques.

Conclusion : Équilibrer confidentialité et réglementation

Le parcours des réseaux et des pièces de confidentialité met en évidence une interaction complexe entre l’innovation en matière de confidentialité financière et la nécessité d’une surveillance réglementaire pour prévenir les activités illicites. À mesure que la technologie continue d’évoluer, le paysage réglementaire évolue également, les gouvernements et les organismes internationaux s’efforçant d’adapter leurs cadres pour relever les défis uniques posés par ces technologies.

La confidentialité de la blockchain n'est pas absolue, mais un spectre

L’évolution de la confidentialité au sein de la technologie blockchain reflète un changement important depuis ses premières conceptions vers une compréhension plus nuancée aujourd’hui. Au départ, la confidentialité dans la blockchain était souvent perçue comme un concept absolu : soit une transaction était privée, soit elle ne l'était pas. Cette perspective binaire reflète les approches réglementaires, qui ont souvent du mal à concilier le besoin de surveillance et le respect de la vie privée des individus. Cependant, à mesure que la technologie blockchain a évolué, notre compréhension de la vie privée a également évolué, ce qui a conduit à la reconnaissance de la vie privée comme un spectre de degrés et de types variés.

Les premiers jours de la blockchain et de la confidentialité

Aux débuts de la blockchain, l’accent était principalement mis sur la transparence et l’immuabilité des données. Bitcoin, par exemple, a introduit la notion de pseudonymat. Bien que les transactions soient enregistrées publiquement sur la blockchain, l’identité des individus à l’origine de ces transactions n’est pas directement visible. Cette forme de confidentialité vise à masquer le lien entre les adresses publiques et les identités du monde réel. Cependant, les progrès de l’analyse de la blockchain ont montré que le pseudonymat peut être compromis, principalement lorsque les modèles de transactions sont analysés de manière approfondie.

Changement de perception de la vie privée

Cette prise de conscience a conduit à un changement dans la façon dont la confidentialité est perçue dans la communauté blockchain. Il n’est plus considéré comme un État binaire ; c'est maintenant compris comme un spectre. Ce spectre va des systèmes totalement transparents, comme de nombreux projets de blockchain menés par le gouvernement, aux réseaux hautement privés comme Monero et Zcash.

L’émergence de la confidentialité fonctionnelle

Au-delà de la dissimulation de l'identité, la notion de confidentialité fonctionnelle a pris de l'importance. La confidentialité fonctionnelle ne consiste pas seulement à cacher qui effectue des transactions, mais également ce qu'ils effectuent. Il s'agit de masquer la nature de l'activité elle-même, qui peut inclure les contrats intelligents avec lesquels les utilisateurs interagissent ou les DApps utilisés.

Comprendre la confidentialité fonctionnelle : l'analogie de la lettre secrète

Imaginez envoyer une lettre dans une enveloppe scellée. Le service postal (semblable au réseau blockchain) garantit que la lettre parvient de vous (l'expéditeur) au destinataire. Bien que le service postal sache qui envoie et reçoit la lettre (les adresses publiques dans une transaction blockchain), il ne peut pas voir ce qu'il y a à l'intérieur de l'enveloppe (le contenu de votre transaction). Ceci est similaire à la confidentialité des données dans la blockchain : les détails de la transaction (comme le montant transféré) sont cryptés et gardés privés.

Exemples en Blockchain :

- Bitcoin : Fournit un niveau de base de confidentialité des données grâce au pseudonymat ; les montants et les adresses des transactions sont visibles, mais l'identité réelle du propriétaire de l'adresse n'est pas nécessairement connue.

- Zcash : Offre une forme avancée de confidentialité des données à l'aide de zk-SNARK, permettant aux utilisateurs de masquer le montant de la transaction et les parties impliquées.

Confidentialité fonctionnelle dans la blockchain : l'analogie exclusive du club

Envisagez un club exclusif où les activités à l’intérieur ne sont pas visibles à l’extérieur. Les membres (utilisateurs) peuvent entrer dans le club (effectuer des transactions ou interagir avec des contrats intelligents) et s'engager dans diverses activités (différentes fonctions des DApps ou des contrats), mais les étrangers ne peuvent pas voir ce qu'un membre spécifique fait à l'intérieur. Cette configuration s'apparente à la confidentialité fonctionnelle dans la blockchain, où les fonctions ou opérations effectuées par un utilisateur sont cachées à la vue du public.

Exemples en Blockchain :

- Monéro : Utilise des signatures en anneau pour masquer l'identité de l'expéditeur lors d'une transaction, assurant ainsi une confidentialité fonctionnelle concernant la personne avec laquelle vous effectuez la transaction.

- Réseau secret : Cette blockchain va plus loin dans la confidentialité fonctionnelle en permettant aux contrats intelligents de fonctionner de manière à ce que les données utilisées dans le contrat et la nature des interactions restent confidentielles.

Les limites d'Ethereum et de Bitcoin

Ethereum et Bitcoin n’ont pas été conçus à l’origine avec la confidentialité fonctionnelle comme fonctionnalité principale. Leur architecture et leurs mécanismes de consensus nécessitent que certains détails de transaction soient visibles pour que le réseau puisse valider et confirmer les transactions. Par exemple:

- Éthereum : Son protocole de consensus nécessite une visibilité sur les adresses et les signatures pour valider les transactions et construire des blocs. Cette transparence est essentielle à la fonctionnalité du réseau mais limite le degré de confidentialité fonctionnelle pouvant être atteint.

- Bitcoin : Semblable à Ethereum, la conception de Bitcoin garantit la transparence des transactions, essentielle à l'intégrité et au modèle de confiance du réseau. Cette transparence limite intrinsèquement la confidentialité fonctionnelle.

En résumé, la confidentialité des données dans la blockchain consiste à garder les détails de la transaction confidentiels, comme une lettre scellée. En revanche, la confidentialité fonctionnelle consiste à dissimuler les actions ou les interactions des utilisateurs, à l’instar des activités se déroulant dans un club exclusif. Les deux formes de confidentialité sont cruciales pour différents cas d’utilisation de la blockchain, offrant aux utilisateurs un éventail d’options de confidentialité en fonction de leurs besoins.

Importance éthique de la confidentialité

L’importance éthique de la confidentialité dans la blockchain ne peut être surestimée. La vie privée est un droit humain fondamental ; dans le domaine numérique, il est essentiel de protéger les individus contre la surveillance et l’exploitation des données. La mentalité réglementaire actuelle considère souvent la vie privée sous un angle étroit, se concentrant principalement sur la prévention des activités illicites. Même si cela est important, cela néglige parfois le besoin légitime de respect de la vie privée dans les activités quotidiennes. Une approche plus équilibrée est nécessaire, une approche qui reconnaisse la valeur de la vie privée pour favoriser l’innovation, protéger les droits individuels et instaurer la confiance dans les systèmes numériques.

La mentalité étroite de la réglementation

Les organismes de réglementation ont toujours eu une relation difficile avec la confidentialité dans la blockchain. Les réglementations sont souvent à la traîne des avancées technologiques, ce qui conduit à une approche réactive plutôt que proactive. L’accent a été principalement mis sur la prévention du blanchiment d’argent et du financement du terrorisme, parfois au détriment du droit individuel à la vie privée. Cependant, à mesure que la compréhension de la confidentialité des chaînes de blocs s’approfondit, les régulateurs ont la possibilité de développer des cadres plus nuancés qui protègent à la fois la vie privée et l’intégrité des systèmes financiers.

Résumé

Le concept évolutif de confidentialité dans la blockchain reflète une compréhension plus profonde des complexités impliquées dans les interactions numériques. Reconnaître la confidentialité comme un spectre permet une approche plus flexible et nuancée du développement technologique et des cadres réglementaires. À mesure que l’espace blockchain continue d’évoluer, il est impératif d’équilibrer le besoin de confidentialité avec d’autres considérations telles que la sécurité, la conformité réglementaire et la responsabilité éthique. L’avenir de la confidentialité de la blockchain réside dans la recherche de cet équilibre, en garantissant que la technologie sert à la fois les droits individuels et le bien sociétal au sens large.

Le récit derrière la confidentialité

Cette section aborde la vie privée sous un nouvel angle. Il explore comment la notion de confidentialité a évolué pour répondre à ses besoins croissants à mesure qu'Internet fonctionne sur un registre distribué. Les réseaux distribués représentent un changement de paradigme dans les réseaux numériques, tel que les notions existantes de confidentialité ne s'appliquent plus.

Le pseudonyme est un mythe

La criminalistique de la blockchain se concentre sur la connexion des adresses blockchain aux identités du monde réel. Cela implique d'analyser les métadonnées, de corréler les adresses avec des identités connues et d'exploiter des sources de données externes telles que les informations KYC disponibles, les adresses IP ou les profils de réseaux sociaux pour établir des connexions entre les identités en chaîne et hors chaîne.

Les enquêteurs utilisent des techniques d'analyse en chaîne telles que retour en arrière des transactions et avoir accès à des outils comme algorithmes de clustering. Les systèmes de surveillance de la blockchain détectent également les adresses IP liées à des transactions spécifiques, permettant aux enquêteurs d'estimer l'origine géographique des transactions Bitcoin. Lorsqu'elles sont utilisées conjointement, ces technologies portent gravement atteinte au pseudonymat des réseaux Bitcoin, obligeant les utilisateurs à adopter des mesures de confidentialité plus agressives.

Confidentialité vs surveillance

La dichotomie entre vie privée et surveillance est une question cruciale. La confidentialité dans la blockchain, incarnée par des réseaux comme Monero, offre une protection robuste des détails des transactions, garantissant que les activités financières des utilisateurs sont protégées de la vue du public. Ce niveau de confidentialité est salué pour protéger les droits individuels et assurer la sécurité contre la fraude et le vol. Cependant, cela représente un défi important pour la surveillance réglementaire. Les autorités, chargées de prévenir et d’enquêter sur les activités illicites telles que le blanchiment d’argent, le financement du terrorisme et l’évasion fiscale, ont du mal à retracer les transactions sur des blockchains axées sur la confidentialité. Par conséquent, les régulateurs considèrent souvent ces réseaux avec méfiance et peuvent imposer des réglementations strictes ou des interdictions pures et simples.

Le défi réside dans le développement de technologies et de cadres réglementaires qui équilibrent le besoin de confidentialité individuelle avec l’impératif de surveillance juridique et financière, garantissant que la technologie blockchain est utilisée de manière responsable et éthique tout en respectant le droit fondamental à la vie privée.

Demande croissante de confidentialité fonctionnelle

La confidentialité de la blockchain a des cas d’utilisation légitimes. La nature publique de la blockchain donne accès à toutes les transactions, adresses publiques et soldes. Les individus ont conçu des méthodes élaborées pour exploiter ces informations de diverses manières. Il existe un besoin éthique de confidentialité fonctionnelle, qui peut permettre certains cas d’utilisation critiques :

- Résistance au MEV (Miner Extractable Value) : En masquant les détails des transactions, la confidentialité fonctionnelle peut empêcher les pratiques de premier plan et autres pratiques d'exploitation courantes sur les plateformes DeFi.

- Importance dans les systèmes d’identification numérique : La confidentialité fonctionnelle peut permettre une vérification sans exposer d’informations personnelles sensibles dans des systèmes où l’identité est cruciale.

- Bassins sombres : Les particuliers et les institutions fortunés utilisent souvent des dark pools pour échanger des actifs importants sans révéler les détails de la transaction. Les dark pools sont sujets à des attaques frontales.

- Confidentialité des données: L'établissement de systèmes garantit que seul le propriétaire de la clé privée peut accéder à des données spécifiques, offrant un haut niveau de confidentialité et de sécurité des données dans diverses applications, notamment le stockage dans le cloud, les coffres-forts de preuves numériques et la gestion des données personnelles dans les DApps.

- Autre: La confidentialité est également pertinente dans des domaines tels que la communication en chaîne, les jeux, l'art, les médias numériques et, bien sûr, les transactions.

Les sections suivantes couvriront certains des projets de confidentialité les plus récents dans Web3. Ces projets sont nés de ce récit que la communauté cryptographique a cultivé au fil des années en réponse aux vents contraires réglementaires agressifs et aux besoins croissants des utilisateurs. Examinons donc de nouveaux projets de protection de la vie privée avec ce récit comme toile de fond.

Pools de confidentialité : répondre aux préoccupations réglementaires

Privacy Pools est un protocole d’amélioration de la confidentialité en chaîne mis au point par des chercheurs, dont le co-fondateur d’Ethereum, Vitalik Buterin. Les pools de confidentialité permettent aux utilisateurs de révéler des propriétés spécifiques sur leurs transactions tout en gardant cachés les détails directs de la transaction. Une telle primitive peut potentiellement aider à trouver un terrain d’entente entre le droit à la vie privée et le respect de la réglementation.

Que sont les pools de confidentialité ?

Les pools de confidentialité permettent aux utilisateurs de masquer l'origine de leurs actifs à l'aide d'un protocole de mixage en chaîne similaire à Tornado Cash. Il s'agit d'une extension de la conception derrière Tornado Cash où, au lieu d'une obscurcissement complet, les utilisateurs ont les moyens de révéler certains détails sur leurs fonds.

L'un des principaux problèmes de Tornado Cash était que le protocole permettait à l'ensemble d'anonymat de chaque transaction d'être potentiellement égal à l'ensemble de toutes les transactions précédentes. Par conséquent, il n’existe aucun moyen de différencier une transaction éthique provenant d’une source légitime d’une transaction illicite, par exemple d’un piratage de protocole.

Le protocole fonctionne à l'aide d'ensembles d'associations, qui sont des groupes de dépôts préalablement effectués. Lorsque de nouveaux déposants entrent dans le protocole du pool de confidentialité, ils revendiquent leur adhésion à un ensemble d’associations censées comprendre uniquement les dépôts éthiques. En prouvant sans connaissance qu'une transaction particulière provient d'un ensemble d'associations honnêtes, l'utilisateur peut prouver que ses fonds proviennent d'une source légitime sans révéler d'autres détails sur le fonds.

Raisonnement

La raison pour laquelle ce protocole fonctionne est que les adresses et les fonds illicites sont généralement de notoriété publique en raison de la nature publique de la technologie blockchain. Chaque fois qu'un protocole DeFi est piraté et que les fonds sont drainés, nous pouvons visualiser cette activité sur la chaîne et identifier l'adresse publique.

Tous les utilisateurs disposant de « bons » actifs sont incités à s’associer les uns aux autres et à former une vaste association composée uniquement de « bons » fonds. Plus l’ensemble est grand, plus l’intimité de chaque participant est grande. Lorsqu’un mauvais acteur, comme un exploiteur avec des fonds volés, tente de rejoindre une « bonne » association forte, les participants de l’ensemble savent déjà que les fonds proviennent d’une source illégitime et peuvent simplement rejeter son adhésion.

Avantages des pools de confidentialité

- Les pools de confidentialité sont une solution efficace qui favorise la confidentialité éthique. Le protocole adopte un mécanisme de sélection simple mais unique qui dissuade les « mauvais » actifs d’entrer dans le système. Il répond à l’argument le plus virulent soulevé par les régulateurs selon lequel il est permis aux défaillants et aux fonds illicites d’utiliser des protocoles de mixage pour masquer leur empreinte en chaîne.

- Les pools de confidentialité utilisent des arbres de Merkel, un système de transactions blockchain imbriquées pour former des ensembles d'associations, et des preuves zk pour prouver l'appartenance à un ensemble d'associations en privé. Les arbres de Merkel offrent aux utilisateurs la possibilité unique de révéler moins ou plus de détails sur leurs transactions, élargissant ainsi les cas d'utilisation du protocole. Par exemple, considérons un utilisateur tenu de déclarer ses transactions aux autorités pour la déclaration de revenus tout en préservant son anonymat auprès du grand public.

- Dans ce cas, l'utilisateur peut tirer parti des arbres de Merkel pour développer davantage ses activités en chaîne dans un environnement de confiance, lui permettant ainsi de respecter ses obligations financières sans révéler ses transactions avec le grand public, une disposition déjà en pratique dans la finance traditionnelle.

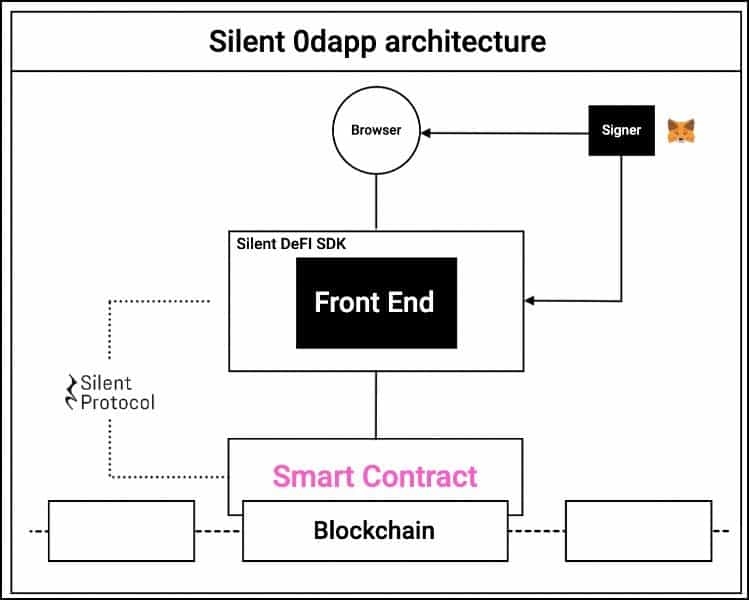

Confidentialité composable de Silent Protocol

Silent Protocol est un protocole d'amélioration de la confidentialité qui offre des solutions de confidentialité fonctionnelles pour les réseaux de couche 1 qui ne disposent pas de telles mesures intégrées, comme le réseau Ethereum. Silent Protocol se positionne du côté client des applications décentralisées. Les clients (également appelés points de terminaison) sont l'interface utilisateur permettant aux utilisateurs d'interagir avec différents contrats intelligents qui composent n'importe quelle Dapp. Les clients ne font généralement pas partie du cadre blockchain. Il s'agit généralement de domaines gérés par des services centralisés comme AWS et peuvent constituer une menace pour la vie privée s'ils ne sont pas construits de manière sécurisée.

Protocole silencieux 0dapps

0dapps sont des applications orientées client construites par le protocole Silent qui permettent aux utilisateurs d'interagir avec tous les contrats intelligents existants de Dapps d'une manière préservant la confidentialité. Les utilisateurs accèdent aux DApp via le framework EZEE de Silent Protocol, qui leur permet d'accéder aux opérations de contrat intelligent sans révéler l'adresse publique de l'utilisateur, ni le fait qu'il a utilisé une DApp ou un contrat intelligent spécifique.

Confidentialité composable

L'un des principes fondamentaux de Silent Protocol est confidentialité composable. L’un des problèmes liés à la création de systèmes préservant la confidentialité est que la nature obscurcie des opérations en chaîne rend très difficile la chaîne d’appels de contrats intelligents (utiliser le résultat d’un contrat comme entrée d’un autre). Silent Protocol permet une confidentialité composable en exécutant les contrats intelligents dans un environnement d'exécution cloisonné, ce qui signifie qu'il peut se connecter à n'importe quel cadre de contrat intelligent existant et permettre une exécution privée. 0dapps maintient également vivantes les propriétés d’immuabilité des données et de vérifiabilité publique à l’aide de preuves sans connaissance.

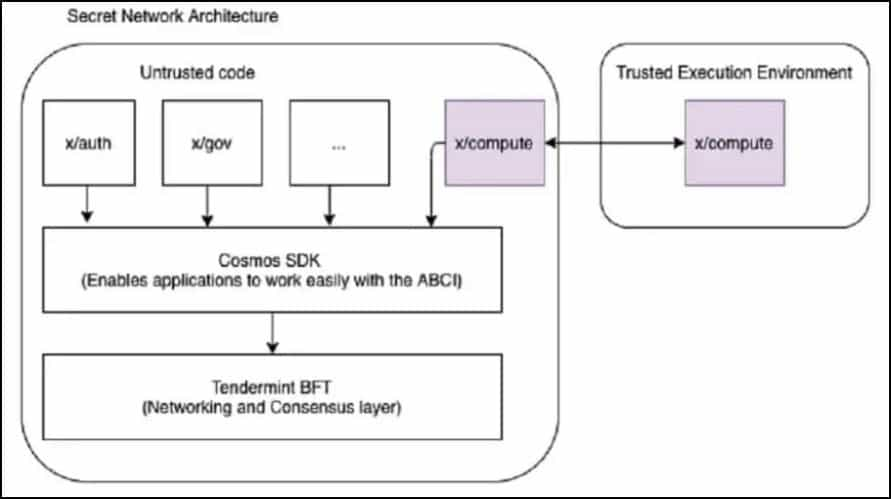

Réseau secret : un écosystème privé entièrement fonctionnel

Nous avons discuté du concept de confidentialité entièrement fonctionnelle, où tout, y compris les adresses impliquées et les tâches effectuées, est rendu privé. Nous avons également expliqué pourquoi les protocoles existants ne sont pas conçus pour garantir une confidentialité fonctionnelle absolue. Secret Network est un réseau de couche 1 conçu pour offrir exactement cela, une confidentialité programmable capable de masquer tous les aspects des interactions en chaîne.

Secret Network fonctionne sur un composant sans confiance et un composant de confiance. Le composant sans confiance est Tendermint qui définit ses opérations principales comme la mise en réseau et le consensus. Le composant de confiance comprend des enclaves, qui constituent un environnement d'exécution de confiance pour le traitement privé des contrats intelligents. Les enclaves fonctionnent en exécutant des contrats intelligents et en envoyant les données cryptées à Tendermint pour consensus.

Les principaux projets de l'écosystème secret incluent le protocole Share Stablecoin et SecretSwap, un DEX offrant une interopérabilité entre les chaînes, des transactions résistantes de premier plan et des échanges préservant la confidentialité. L'écosystème secret héberge également un écosystème NFT florissant.

Pensées d'adieu

Cet article s'est lancé dans un voyage analytique pour introspecter l'évolution de la confidentialité dans le Web3. Après avoir observé les différentes tendances qui se déroulent dans l’espace cryptographique et compris le changement narratif que les utilisateurs ont cultivé au cours des derniers cycles de réduction de moitié du Bitcoin, je peux établir des parallèles intéressants avec la vie privée dans le monde réel.

Le développement récent de la confidentialité en chaîne semble s’orienter vers l’égalisation de la confidentialité des transactions en espèces. Les transactions en espèces sont exemptes de toute surveillance gouvernementale et constituent la majeure partie de nos échanges de devises quotidiens. L’expérience des transactions en espèces et de leur confidentialité peut être appliquée sur une chaîne dotée de protocoles de transaction préservant la confidentialité. La confidentialité fonctionnelle est un concept plus nuancé qui va encore plus loin en matière de confidentialité dans le monde réel.

La confidentialité financière est primordiale pour créer des services financiers avancés tels que l'assurance, afin de garantir que les informations privées d'une personne ne sont pas accessibles au public sur la blockchain. Les protocoles de confidentialité fonctionnent également comme les versions en chaîne de HTTPS et VPS, amorçant Web3 pour répondre à toutes les exigences de confidentialité lors de la migration des réseaux sociaux, des canaux de communication et d'autres activités en ligne vers Web3. Le droit à la vie privée dans le Web3 est fondamental pour la possibilité d’un avenir où le terme « Internet » fera intrinsèquement référence aux systèmes blockchain.